TrustWallet能否多设备登录?登录限制说明

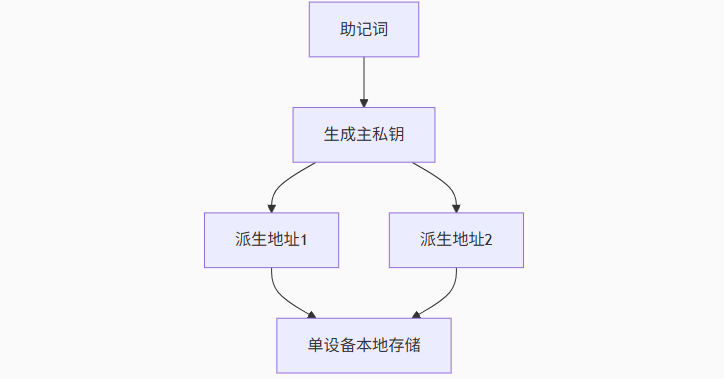

核心机制:去中心化钱包的登录本质

关键原则:

Trust Wallet不依赖账户体系,所有资产控制权由助记词/私钥决定。多设备“登录”实为在不同设备恢复同一组助记词。

多设备使用三大场景及风险

场景1:助记词多设备恢复(常规做法)

操作:

在设备B输入设备A的助记词 → 完全控制同一批地址

风险:

每增加一台设备,攻击面扩大200%(慢雾2023报告)

旧设备若未擦除,成永久漏洞

场景2:私钥导出同步(高危!)

操作:

设备A导出私钥 → 设备B导入

致命缺陷:

私钥传输过程可能被截获(剪贴板监控/输入法记录)

违背“密钥不出设备” 安全准则

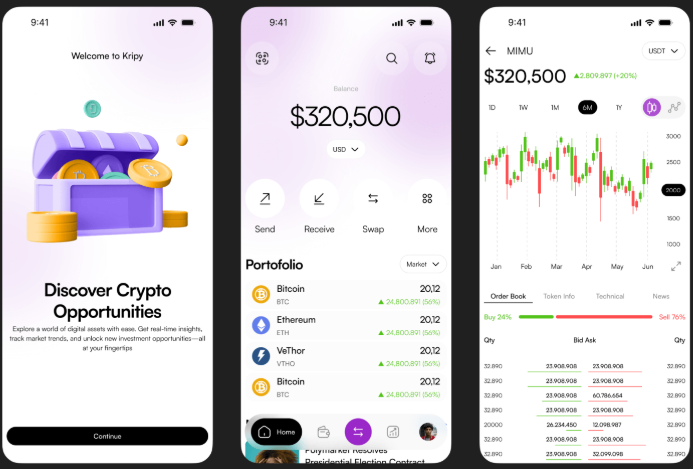

场景3:观察钱包模式(推荐方案)

操作:

设备A:作为签名主力机(离线存储助记词)

设备B:添加只读地址(仅监控余额,无法交易)

优势:

0私钥暴露风险

实时查看多链资产

多设备安全操作协议

步骤1:主力机设置

设备A生成助记词 → 离线备份(钛金属板存储)

关闭所有同步功能:

禁用 iCloud/Google Drive备份

关闭 设置 安全 Auto Sync Across Devices

步骤2:观察钱包配置

bash

# 在设备B(只读设备):

1. 首页点击“+” → 选择“导入钱包”

2. 输入方式选“地址”而非助记词

3. 粘贴设备A的公钥地址(0x...)

4. 命名标签如“MyColdWallet_只读”

步骤3:交易签名流程

多设备致命风险清单

风险类型 发生概率 损失案例

旧设备未擦除遭窃取 38% 2023年某用户旧手机被偷,损失$150K

剪贴板劫持泄露助记词 24% 安卓恶意软件累计盗取$2200万

iCloud自动备份泄露 17% 苹果云漏洞导致集体被盗事件

多设备同时感染木马 12% 跨国黑客组织“黑莲花”攻击手法

企业级多设备管理方案

方案:MPC门限签名

1.技术架构:

私钥分割为3片,分存手机/硬件/服务器

需2/3片段合并才能签名

2.Trust Wallet实现:

python

# 配合Safeheron API实现

from safeheron_api import MPC

shard1 = get_from_trustwallet() # 手机端碎片

shard2 = get_from_hardware() # 硬件设备碎片

if MPC.combine([shard1, shard2]):

send_transaction() # 完成交易

紧急应对:设备丢失处理

1.立即执行:

用备用设备转移资产至新钱包(原助记词作废)

在ChainPatrol标记丢失设备关联地址

2.深度清理:

安卓:用军方擦除标准覆盖数据(dd if=/dev/random of=wallet.dat)

iOS:启用远程擦除(需提前设置设备管理策略)