深度解析TrustWallet生物识别加密原理

核心安全原理剖析

1. 生物数据永不直接存储

零知识原则:

指纹/面容数据 → 单向哈希转换 → 生成FAR < 1/50,000的数学模板

原始生物信息不出设备(iOS Secure Enclave / Android StrongBox)

密钥绑定流程:

用户设置生物识别时生成专属AES-256密钥K

K被分割为:

K1:由生物模板加密后存TEE

K2:用钱包密码加密存系统密钥库

2. 动态交易签名机制

python

# 伪代码演示解锁过程

def biometric_unlock():

if scan_bio() == stored_template_hash: # 生物验证

K1 = decrypt_with_bio() # 用生物特征解密K1

K2 = decrypt_with_password() # 用密码解密K2

master_key = assemble(K1 + K2) # 组合成完整密钥

return master_key # 返回内存中的临时密钥

else:

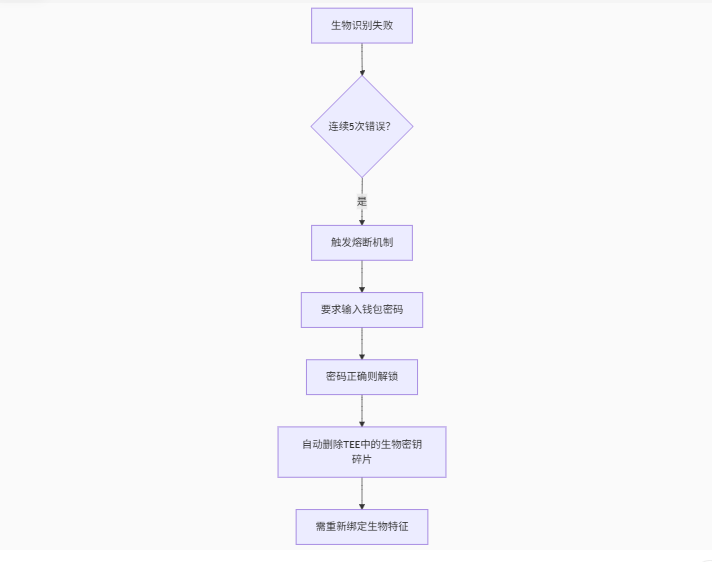

lock_wallet() # 连续失败5次熔断

3. 防中间人攻击设计

挑战-响应协议:

每次验证生成随机nonce值(如:0x7d83b9...)

要求TEE用私钥对nonce签名 → 活体检测防重放攻击

可信UI防护:

生物识别弹窗由系统级安全进程渲染(Android: Trusty OS / iOS: SEP)

阻止恶意应用伪造验证界面

生物识别的4大风险与加固方案

攻击类型 原理 Trust Wallet防护方案

假体攻击 3D打印指纹/高清照片破解 启用活体检测Liveness(iPhone TrueDepth红外点阵)

中间件劫持 恶意APP拦截生物验证结果 强制开启可信执行环境TEE验证(Android 9.0+)

边界绕过漏洞 利用系统BUG跳过生物验证 钱包密码强制作为备用因子(生物失效时触发)

TEE芯片漏洞 如CVE-2023-21408三星TrustZone漏洞 及时更新系统补丁 + 关闭旧设备生物识别

终极安全配置指南

1.启用双因子生物锁

操作:设置 → 安全 → 开启 「需同时验证指纹+面容」(三星/部分安卓机型支持)

2.熔断机制强化

修改系统文件:/data/system/locksettings.db

sql

UPDATE locksettings SET lockout_attempt_timeout=300000 -- 失败5次锁定5分钟

3.禁用生物识别缓存

iOS:关闭 「用Apple Watch解锁」

Android:关闭开发者选项中的 「生物识别缓存」

4.生物密钥轮换策略

每6个月重新录入生物信息 → 强制刷新加密模板

生物识别失效的应急方案